CSIRT Panamá Aviso 2016-01- Powerware, Ransomware sin archivos ejecutables

Gravedad: ALTA

Fecha de publicación: Marzo 30, 2016

Fecha de modificación: Marzo 30, 2016

Última revisión: Revisión A.

Fuente: CarbonBlack

I. Sistemas Afectados

Todos los sistemas operativos Microsoft Windows, desde XP en adelante, incluyendo las versiones empresariales para servidores.

II. Descripción

Powerware es el nombre de una nueva variante de Ransomware que debe su nombre por utilizar PowerShell para realizar la descarga y ejecución de un script malicioso.

Lo que realmente distingue a Powerware de otros Ransomware es que no posee archivos ejecutables, una táctica adoptada por otras familias de código malicioso utilizadas en exploit kits tal como lo es Angler.

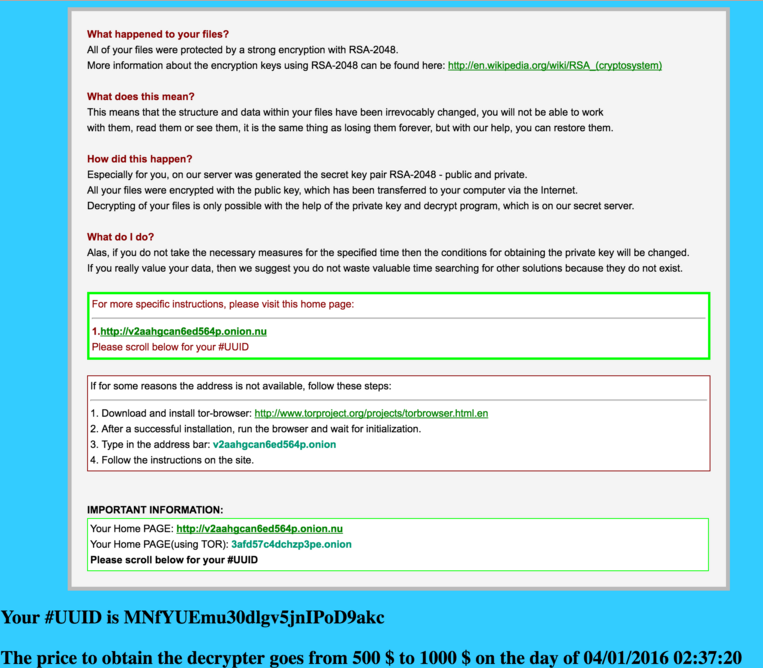

Powerware se propaga a través de estafas de fraude vía correo electrónico, que incluyen consigo un adjunto en Microsoft Word, este archivo solicita al usuario habilitar la ejecución de macros bajo la excusa de no poder visualizarse correctamente el documento. Una vez habilitado, el macro abre cmd.exe que luego ejecuta PowerShell, el framework de Windows que administra tareas. Al usar PowerShell se evita que se escriban archivos al disco y permite confundir el código malicioso con actividad legítima en la máquina infectada según señalan los investigadores de seguridad que lo descubrieron. El programa que realmente realiza el cifrado de los archivos secuestrados es PowerShell a través del script malicioso que se ejecuta dentro de sí, sin necesidad de archivos ejecutables adicionales como sucede con las infecciones tradicionales. Para que el usuario descifre y recupere los archivos secuestrados, el Ransomware solicita $500 para el intercambio de la llave criptográfica y después de dos semanas de infección solicita hasta $1,000.

III. Impacto

Vector de acceso: Remoto, mediante ejecución de macros en documento Word adjunto en correo electrónico fraudulento.

Complejidad de Acceso: Media

Autenticación: Se requieren permisos de ejecución de macros.

Tipo de impacto: Compromiso parcial o total de la integridad de los datos personales del usuario.

IV. Detección

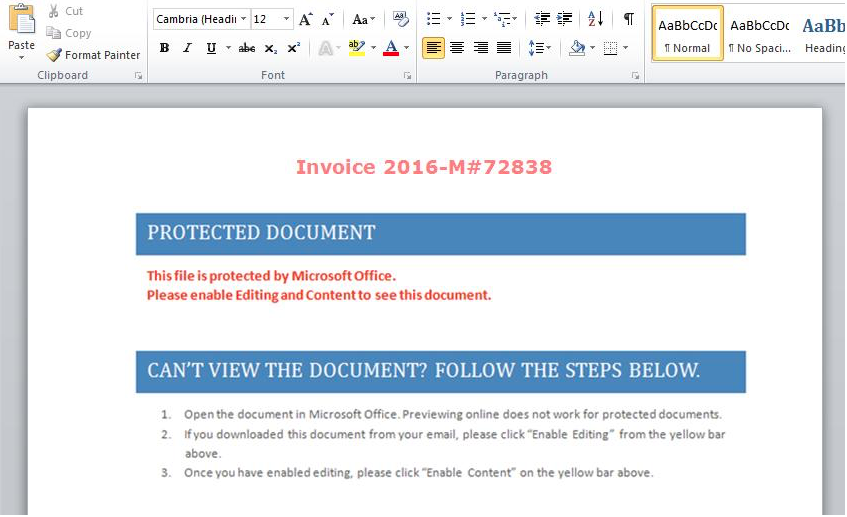

Powerware suele propagarse por correos electrónicos fraudulentos (cuyo origen y/o contexto sea sospechoso y desconocido), que contienen un documento “invoice” en formato Word adjunto. En las siguientes imágenes se presenta la captura de pantalla del adjunto.

V. Mitigación

Generalmente los Ransomware utilizan mecanismos de cifrado no reversibles. La mayoría de las veces no existen mecanismos para descifrar los archivos sin la clave que está en poder de los atacantes. Las siguientes recomendaciones buscan brindar al lector opciones para evitar ser víctimas de éste tipo de código malicioso.

- Evitar abrir archivos adjuntos o enlaces de Internet de procedencia sospechosa o desconocida. También pueden ocurrir casos donde se reciben correos maliciosos de contactos conocidos (donde ocurre una falsificación de identidad), por lo que se recomienda confirmar con la fuente si en verdad envió el adjunto, esto se debe realizar en persona/teléfono o en un correo aparte del recibido, ya que al responder un correo malicioso con identidad falsificada la respuesta se redirigiría al atacante y no al verdadero usuario del correo.

- Evitar abrir enlaces sospechosos en Internet. Antes de hacer click en un enlace se puede revisar hacia dónde redirige solamente colocando el mouse sobre el enlace sin hacer click y se mostrará en pantalla o en la parte inferior el verdadero enlace de la página.

- Deshabilitar la ejecución de macros en archivos Microsoft Office y solo ejecutar macros cuyo origen sea de confianza.

- Realizar respaldos frecuentes y almacenarlos en discos duros sin acceso a Internet o a la red, ya que al infectar una máquina con acceso a un servidor se pueden cifrar también archivos del servidor.

- Activar Shadow Volume Copies con la funcionalidad Restaurar Sistema de Windows en las máquinas importantes.

- Actualizar herramientas anti-virus y anti-malware, y correr escaneos de forma regular.

- Implementar políticas de filtrado de correo por el tipo de extensión de los archivos adjuntos. Se deben bloquear todos los adjuntos con extensiones .exe y .scr. Algunas variantes también pueden venir en archivos de extensión .cab.

- Monitoreo constante de la actividad de conexión de los equipos en red para detectar algún comportamiento o tráfico inusual.

Todo el personal funcionario de la institución que utilice computadora personal, laptop, celular, tableta y/o cualquier dispositivo que le permita tener acceso al servicio de correo e Internet debe estar informado y capacitado en las campañas de concienciación sobre las infecciones de código malicioso, los correos sospechosos, correos fraudulentos, enlaces acortados y temas relacionados, para evitar que mediante ingeniería social y falsificación de identidad sean víctimas de un ataque por correo electrónico.

VI. Referencia a soluciones, herramientas e información

- https://www.carbonblack.com/2016/03/25/threat-alert-powerware-new-ransomware-written-in-powershell-targets-organizations-via-microsoft-word/

- https://threatpost.com/fileless-powerware-ransomware-found-on-healthcare-network-/116998/

V. Información de contacto

CSIRT PANAMA

Computer Security Incident Response Team Autoridad Nacional para la

Innovacion Gubernamental

E-Mail: info@cert.pa

Phone: +507 520-CERT (2378)

Web: https://www.cert.pa

Twitter: @CSIRTPanama

Facebook: http://www.facebook.com/CSIRTPanama

Key ID: 16F2B124